Λεπτομέρειες για τον σκοπό, τις κατευθύνσεις, τις αρχές αλλά και για την εφαρμογή της Πολιτικής Κυβερνοάμυνας που υιοθέτησε το Γενικό Επιτελείο Εθνικής Άμυνας (ΓΕΕΘΑ) αποδεσμεύθηκαν με σκοπό την ενημέρωση για μία πολύ σημαντική πρωτοβουλία που «κωδικοποίησε» και ενοποίησε σε ένα ενιαίο και ολοκληρωμένο θεωρητικό και λειτουργικό πλαίσιο τις σχετικές ενέργειες και δράσεις των Ελληνικών Ενόπλων Δυνάμεων (ΕΕΔ).

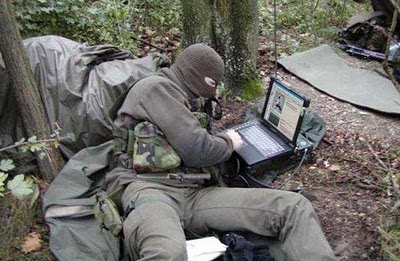

Σημειώνεται, ότι η εκπλήρωση της αποστολής των ΕΕΔ βασίζεται σε μεγάλο βαθμό στην απρόσκοπτη λειτουργία των κρίσιμων Συστημάτων Επικοινωνιών και Πληροφορικής (ΣΕΠ) (Communication and Information Systems, CIS). Μάλιστα οι συνεχείς και ραγδαίες εξελίξεις στο τομέα της πληροφορικής προσφέρουν σημαντικές δυνατότητες στη βελτιστοποίηση της οργάνωσης και της λειτουργίας των ΕΕΔ.

Ταυτόχρονα, όμως, η ολοένα αυξανόμενη εξάρτηση από την τεχνολογία δημιουργεί νέες απειλές και τρωτότητες. Ως εκ τούτου, καθίσταται προφανές ότι η ασφαλής και αξιόπιστη χρήση του κυβερνοχώρου είναι ζωτικής σημασίας για την εθνική άμυνα της χώρας.

Οι απειλές στον κυβερνοχώρο αντιπροσωπεύουν μια σημαντική και ισχυρή πρόκληση για τη σταθερότητα, την ευημερία και την ασφάλεια της χώρας και μπορεί να προέρχονται τόσο από εχθρικά κράτη όσο και από τρομοκρατικές ομάδες, εγκληματικές οργανώσεις ή χάκερ ακτιβιστές (χακτιβιστές). Η κλίμακα και η πολυπλοκότητα των κυβερνοεπιθέσεων τα τελευταία χρόνια αυξάνονται σταθερά και μπορούν να οδηγήσουν σε διαρροή διαβαθμισμένων πληροφοριών, δυσλειτουργία του συστήματος διοίκησης και ελέγχου, δυσχέρεια στην εκτέλεση επιχειρήσεων ή ακόμα και σε καταστροφή υλικού και απώλεια ανθρώπινων ζωών.

Συνεπώς, η χώρα θα πρέπει να έχει τη δυνατότητα να αποτρέψει και να αμυνθεί ενάντια σε οποιαδήποτε κυβερνοαπειλή και κυβερνοεπίθεση.

Σκοπός της Πολιτικής Κυβερνοάμυνας είναι να καθορίσει το βασικό πλαίσιο υλοποίησης της κυβερνοάμυνας στις ΕΕΔ, ώστε μέσα από συγκεκριμένες διαδικασίες και μέτρα να παρέχεται στα φίλια ΣΕΠ η απαιτούμενη προστασία από τις ραγδαία εξελισσόμενες κυβερνοαπειλές.

ΚΑΤΕΥΘΥΝΣΕΙΣ – ΑΡΧΕΣ

Οι ΕΕΔ χρειάζονται ασφαλείς πληροφοριακές υποδομές για τη σχεδίαση, οργάνωση και εκτέλεση των επιχειρήσεων.

Τα Γενικά Επιτελεία (ΓΕ), μέσα από τα αρμόδια τμήματα πληροφορικής, είναι υπεύθυνα για την ασφάλεια των στρατιωτικών ΣΕΠ εφαρμόζοντας τον Εθνικό Κανονισμό Ασφαλείας (ΕΚΑ) και υλοποιώντας τις διαδικασίες και τα μέτρα που περιγράφονται στο παρόν έγγραφο σε όλα τα επίπεδα και τις αποστολές τους.

Λαμβάνοντας υπόψη την ποικιλία και την εκτεταμένη διασπορά των πληροφοριακών υποδομών των ΓΕ, σε συνδυασμό με τις διαφοροποιήσεις που παρουσιάζουν οι Κλάδοι σε επιμέρους διαδικασίες και εφαρμογές, είναι προφανές ότι η υλοποίηση της κυβερνοάμυνας θα πρέπει να συντονίζεται από ένα κεντρικό φορέα κυβερνοάμυνας σε επίπεδο ΓΕΕΘΑ. Ο συγκεκριμένος αρμόδιος φορέας είναι η Διεύθυνση Κυβερνοάμυνας του ΓΕΕΘΑ (ΓΕΕΘΑ/ΔΙΚΥΒ).

Οι ΕΕΔ θα πρέπει να αποφύγουν την αλληλοεπικάλυψη των υφιστάμενων προσπαθειών και τη διασπορά δυνάμεων και ταυτόχρονα να επιδιώξουν τη διαλειτουργικότητα, τη διασυνδεσιμότητα και τη μέγιστη αξιοποίηση του εξειδικευμένου και κατάλληλα καταρτισμένου προσωπικού τους. Για το σκοπό αυτό, όλα τα στρατιωτικά δίκτυα των ΓΕ θα πρέπει να ενοποιηθούν και να τεθούν υπό κεντρική επιτήρηση – διαχείριση. Η υλοποίηση αυτού θα γίνει μέσω του Κέντρου Αντιμετώπισης Κυβερνοπεριστατικών (ΚΑΚ), το οποίο θα παρακολουθεί σε 24ώρη βάση τη σωστή λειτουργία όλων των στρατιωτικών δικτύων, θα εντοπίζει κυβερνοπεριστατικά και θα προβαίνει στις απαραίτητες ενέργειες για την αντιμετώπισή τους.

Το ΚΑΚ υπάγεται στο ΓΕΕΘΑ/ΔΙΚΥΒ και θα στελεχώνεται με προσωπικό από τα ΓΕ, με δεδομένο ότι η επιτήρηση αφορά συστήματα αυτών. Επισημαίνεται ότι η διαχείριση, η λειτουργία και η κυβερνοασφάλεια των ανωτέρω ΣΕΠ θα παραμείνει στις αρμοδιότητες των ΓΕ, καθώς αυτή η δραστηριότητα σχετίζεται πρωτίστως με την αποστολή τους.

Τα στρατιωτικά ΣΕΠ σε πολλές περιπτώσεις συνδέονται με άλλες εθνικές υποδομές ή με δίκτυα οργανισμών όπως η Ευρωπαϊκή Ένωση (ΕΕ) και το ΝΑΤΟ. Θα πρέπει, λοιπόν, να προσδιοριστούν οι κρίσιμες εξαρτήσεις και συνδέσεις με τα ανωτέρω δίκτυα και να υπάρξει συνεργασία με τους αρμόδιους φορείς για την ανάπτυξη των ελάχιστων απαιτήσεων κυβερνοάμυνας.

Ο σταθερά αυξανόμενος όγκος και η πολυπλοκότητα της κακόβουλης δραστηριότητας στον κυβερνοχώρο, καθώς επίσης η ταχύτητα με την οποία συμβαίνουν τα γεγονότα στον κυβερνοχώρο, υπογραμμίζουν την ανάγκη για μεγαλύτερη έμφαση στην πρόληψη (ανάλυση, εντοπισμός) και στην ανθεκτικότητα και λιγότερο στην αντίδραση – άμεση αντιμετώπιση. Οι ΕΕΔ θα πρέπει να είναι ικανές να αντέχουν σε κυβερνοεπιθέσεις και να εξασφαλίσουν τη συνέχεια στις υπηρεσίες των επικοινωνιακών και πληροφοριακών συστημάτων τους για το πλήρες φάσμα των αποστολών τους.

Οι απαιτήσεις της κυβερνοάμυνας, συμπεριλαμβανομένων των πτυχών της πρόληψης και της ανθεκτικότητας, καθορίζονται με σειρά από θεσμικά κείμενα. Το Κατευθυντήριο Πλαίσιο Ανάπτυξης Κυβερνοάμυνας στις ΕΕΔ καθορίζει το στρατηγικό πλαίσιο. Ο Εθνικός Κανονισμός Ασφαλείας (ΕΚΑ) καθορίζει τις αντίστοιχες βασικές αρχές ασφάλειας. Το υπό έκδοση Τεχνικό Σχέδιο Δράσης Ανάπτυξης Κυβερνοάμυνας την τεχνική υλοποίηση των διαδικασιών και μέτρων που αναφέρονται στη παρούσα Πολιτική.

ΑΝΤΙΜΕΤΩΠΙΣΗ ΚΥΒΕΡΝΟΠΕΡΙΣΤΑΤΙΚΩΝ

Η κυβερνοάμυνα προϋποθέτει μηχανισμούς, διαδικασίες και ικανότητες για την αποτροπή, εντοπισμό, αξιολόγηση, αντιμετώπιση, επαναφορά και ανάλυση – εξαγωγή συμπερασμάτων από κυβερνοεπιθέσεις, οι οποίες επηρεάζουν την εμπιστευτικότητα (confidentiality), την ακεραιότητα (integrity) και τη διαθεσιμότητα (availability) των ΣΕΠ. Η υλοποίηση των ανωτέρω γίνεται μέσω του ΚΑΚ και συντονίζεται μέσω της ΔΙΚΥΒ.

Συγκεκριμένα:

α). Προετοιμασία και Εκπαίδευση: Ανάπτυξη προτύπων και διαδικασιών που καλύπτουν όλο τον κύκλο εργασιών αντιμετώπισης κυβερνοπεριστατικών και προγραμματισμός εκπαίδευσης και ασκήσεων που επικεντρώνονται στην αντιμετώπιση τόσο μεμονωμένων κυβερνοεπιθέσεων όσο και εκτεταμένου κυβερνοπολέμου.

β). Αποτροπή: Κοινοποίηση των πολλαπλών επιπτώσεων (υπηρεσιακές, ποινικές, κ.λπ.) από ενδεχόμενη μη εφαρμογή των κανόνων ασφαλείας ή προσπάθεια παραβίασης των συστημάτων, τόσο στους έμπιστους εσωτερικούς χρήστες, όσο και σε κακόβουλους εξωτερικούς όλων των ΣΕΠ. Ταυτόχρονη υλοποίηση πολλαπλών μηχανισμών άμυνας, έτσι ώστε να εξασφαλίζεται ότι η αποτυχία ή η αστοχία ενός μέτρου προστασίας θα καλυφθεί από τα υπόλοιπα [«άμυνα σε βάθος» («defence in depth»)].

γ). Διενέργεια σε όλα τα στρατιωτικά δίκτυα από το ΓΕΕΘΑ/ ΔΙΚΥΒ ελέγχων ασφαλείας (security audits), εκτιμήσεων τρωτοτήτων (vulnerability assessments) και ελέγχων διείσδυσης (penetration testing). Οι έλεγχοι μπορεί να είναι τακτικοί (προγραμματισμένοι) ή έκτακτοι.

δ). Εντοπισμός, Αξιολόγηση-Ανάλυση και Αντιμετώπιση: Εντοπισμός σε πραγματικό ή κοντά στον πραγματικό χρόνο και αποτελεσματική αντιμετώπιση κάθε ύποπτης δραστηριότητας στον κυβερνοχώρο από το ΚΑΚ.

ε). Επαναφορά και Ανάλυση/Εξαγωγή Συμπερασμάτων: Πλήρης λειτουργική αποκατάσταση του πληγέντος συστήματος/υποδομής, μετά την αποτελεσματική αντιμετώπιση ενός κυβερνοπεριστατικού, καθώς και επαναφορά των δεδομένων από τους αρμόδιους διαχειριστές αυτού σε συνεργασία με το ΚΑΚ. Επίσης, ταυτόχρονα με την αντιμετώπιση ενός κυβερνοπεριστατικού, γίνεται πλήρης καταγραφή όλων των ενεργειών που πραγματοποιήθηκαν και των δεδομένων που συλλέχθηκαν με σκοπό την ανάλυση της επίθεσης και την εξαγωγή συμπερασμάτων («lessons learned»).

ΡΟΛΟΙ ΚΑΙ ΕΥΘΥΝΕΣ

Οι ρόλοι και οι ευθύνες των φορέων των ΕΕΔ σχετικά με την κυβερνοάμυνα και ανάλογα με το επίπεδο κάλυψης των υποδομών είναι οι εξής:

α).Υποδομές ΣΕΠ των ΕΕΔ: Οι ΕΕΔ πρέπει να έχουν την ικανότητα να προστατεύουν τις δικές τους κρίσιμες πληροφοριακές υποδομές. Το ΓΕΕΘΑ/ΔΙΚΥΒ συντονίζει την εφαρμογή της πολιτικής Κυβερνοάμυνας στις ΕΕΔ, η οποία υλοποιείται από τα τμήματα πληροφορικής των ΓΕ.

β). Εθνικές επεκτάσεις των υποδομών ΣΕΠ των ΕΕΔ: Απαραίτητη θεωρείται η επέκταση της ομπρέλας προστασίας της κυβερνοάμυνας και σε κόμβους διασύνδεσης των στρατιωτικών συστημάτων με υποδομές άλλων εθνικών φορέων (π.χ. Υπουργεία, Πρεσβείες, ΕΥΠ, Αστυνομία, κτλ.). Σε αυτές τις περιπτώσεις το ΓΕΕΘΑ/ΔΙΚΥΒ λειτουργεί ως συντονιστικό όργανο και ως σημείο επαφής των αρμοδίων φορέων, σε θέματα κατανομής υποχρεώσεων και αρμοδιοτήτων κατά περίπτωση.

γ). Διεθνείς επεκτάσεις των υποδομών ΣΕΠ των ΕΕΔ: Το ΓΕΕΘΑ/ΔΙΚΥΒ και τα αρμόδια τμήματα των ΓΕ, είναι υπεύθυνα για τον έλεγχο συμβατότητας της πολιτικής κυβερνοάμυνας με τις αντίστοιχες των οργανισμών ή των χωρών με τις οποίες υπάρχει διασύνδεση (π.χ. ΝΑΤΟ, ΕΕ, κτλ) σύμφωνα με τις ισχύουσες διεθνείς συμβάσεις και συμφωνίες.

ΕΦΑΡΜΟΓΗ ΚΥΒΕΡΝΟΑΜΥΝΑΣ

Για την εφαρμογή της κυβερνοάμυνας στις ΕΕΔ απαιτείται η υλοποίηση συγκεκριμένων βημάτων και δράσεων από τα αρμόδια τμήματα πληροφορικής των ΓΕ σε συντονισμό με ΓΕΕΘΑ/ΔΙΚΥΒ, τα οποία είναι σε συμφωνία με τον ΕΚΑ. Συγκεκριμένα:

α). Πλήρης απογραφή όλων των συσκευών (hardware) που χρησιμοποιούνται σε ΣΕΠ, τόσο σε τακτική βάση όσο και οποτεδήποτε γίνονται αλλαγές όπως η αναβάθμιση υλικού, και δημιουργία καταλόγου εγκεκριμένου εξοπλισμού και παρακολούθηση για χρήση μη εγκεκριμένου υλικού.

β). Πλήρης απογραφή όλου του εγκατεστημένου λογισμικού (software) που χρησιμοποιείται σε ΣΕΠ τόσο σε τακτική βάση όσο και οποτεδήποτε γίνονται αλλαγές (π.χ. προμήθεια νέου λογισμικού). Επίσης, δημιουργία καταλόγου εγκεκριμένου λογισμικού και απαγόρευση στο χρήστη της δυνατότητας εγκατάστασης μη εγκεκριμένου λογισμικού.

γ). Ασφαλής διαμόρφωση (configuration) όλου του εξοπλισμού (hardware & software) που χρησιμοποιείται σε ΣΕΠ. Δημιουργία προτύπων ασφαλούς διαμόρφωσης εξοπλισμού για όλα τα ΣΕΠ ανάλογα με τη χρήση και το επίπεδο διαβάθμισης ασφαλείας και υποχρεωτική χρήση από όλους.

δ). Εκτίμηση Τρωτοτήτων (Vulnerability Assessment) σε περιοδική βάση. Ανάλογα με την κρισιμότητα του συστήματος, αυτή θα πραγματοποιείται σε ημερήσια ή εβδομαδιαία βάση το μέγιστο και θα περιλαμβάνει εντοπισμό τρωτοτήτων και έλεγχο εφαρμογής ενημερώσεων ασφαλείας.

ε). Εγκατάσταση λογισμικού εντοπισμού και αντιμετώπισης «ιομορφικού» λογισμικού σε όλα τα συστήματα ΣΕΠ με δυνατότητα κεντρικής διαχείρισης.

στ). Ασφάλιση λογισμικού και διαδικτυακών εφαρμογών. Δημιουργία τυποποιημένων διαδικασιών που περιλαμβάνουν κατ’ ελάχιστο τα εξής: έλεγχος λαθών στα δεδομένα εισόδου των χρηστών, περιορισμός εμφάνισης μηνυμάτων λάθους στους χρήστες, αφαίρεση μη αναγκαίων τμημάτων λογισμικού, διενέργεια δοκιμών ασφαλείας των δικτυακών εφαρμογών και εγκατάσταση τείχους προστασίας δικτυακών εφαρμογών (web application firewall).

ζ). Έλεγχος ασφαλείας ασύρματων συσκευών όπου αυτές κρίνεται σκόπιμο και επιτρέπεται να χρησιμοποιούνται με βάση τις απαιτήσεις και τη διαβάθμιση των δικτύων. Εντοπισμός και απενεργοποίηση των μη προβλεπομένων ασύρματων συσκευών.

η). Εφαρμογή διαδικασιών τήρησης αντιγράφων ασφαλείας των ΣΕΠ σε τουλάχιστον εβδομαδιαία βάση και αποθήκευση αυτών σύμφωνα με συγκεκριμένα πρότυπα ασφαλείας.

θ). Κατάλληλη εκπαίδευση σε θέματα κυβερνοασφάλειας – κυβερνοάμυνας και περιοδική αξιολόγηση ικανοτήτων και γνώσεων όλου του προσωπικού που εμπλέκεται με συστήματα ΣΕΠ.

ι). Ασφαλής διαμόρφωση όλων των δικτυακών συσκευών [δρομολογητές (routers) και μεταγωγείς (switches)] και περιοδική αναθεώρηση αυτών των διαμορφώσεων. Χρήση διαδικτυακού λογισμικού ασφάλειας όπως «Τείχος Προστασίας» (firewall) και «Συστήματα Εντοπισμού Επιθέσεων» (IDS) τουλάχιστον στα κομβικά σημεία των δικτύων.

ια). Περιοδικός έλεγχος των υπηρεσιών (services), πρωτοκόλλων και θυρών δικτύων (ports) σε όλα τα συστήματα ΣΕΠ και περιορισμός αυτών μόνο στα απολύτως απαραίτητα για την εκτέλεση της αποστολής τους.

ιβ). Έλεγχος των δικαιωμάτων διαχείρισης με εφαρμογή συγκεκριμένων διαδικασιών και κανόνων όπως η σωστή επιλογή και η περιοδική αλλαγή του κωδικού, η χρήση λιστών πρόσβασης (Access Control Lists, ACLs), κλπ.

ιγ). Εφαρμογή Περιμετρικών Μηχανισμών Άμυνας σε πολλαπλά επίπεδα. Κατανομή των συστημάτων ΣΕΠ – με βάση την υπηρεσία που παρέχουν και τη διαβάθμιση των δεδομένων που επεξεργάζονται – σε ξεχωριστές ζώνες ή υποδίκτυα (π.χ. χρήση DMZ), με σκοπό την προστασία των κρίσιμων συστημάτων και το διαχωρισμό τους από υπηρεσίες που εκτίθενται σε απειλές όπως WEB server ή DNS server.

ιδ). Εφαρμογή διαδικασιών καταγραφής συμβάντων (logs) σε όλα τα συστήματα ΣΕΠ και περιοδική παρακολούθηση και ανάλυση αυτών.

ιε). Ελεγχόμενη πρόσβαση σε όλους τους χρήστες με βάση την ελάχιστη απαιτούμενη γνώση και αρμοδιότητα (αρχή των ελάχιστων προνομίων, principle of least privilege-POLP).

ιστ). Παρακολούθηση και έλεγχος των λογαριασμών χρηστών. Εφαρμογή συγκεκριμένων κανόνων ασφαλείας όπως η εφαρμογή ημερομηνίας λήξης λογαριασμού, το κλείδωμα αυτού σε περιπτώσεις παραβίασης ασφαλείας, ταύτιση με τον χρήστη, δημιουργία προφίλ, κλπ.

ιζ). Εφαρμογή διαδικασιών αποτροπής διαρροής πληροφοριών (data loss prevention) που θα περιλαμβάνει κρυπτογράφηση δεδομένων, αποκλεισμό εξωτερικών αποθηκευτικών συσκευών, επιτήρηση ηλεκτρονικής αλληλογραφίας, κλπ.

ιη). Ενοποίηση όλων των στρατιωτικών δικτύων και μεταφορά της εικόνας τους στο ΚΑΚ με σκοπό τον εντοπισμό κυβερνοπεριστατικών και την καλύτερη αντιμετώπιση αυτών.

ιθ). Εφαρμογή ασφαλούς αρχιτεκτονικής των δικτύων με χρήση τριών (3) επιπέδων δικτύων (DMZ, ενδιάμεσα και εσωτερικά δίκτυα) και ταυτόχρονα κατάλληλη ρύθμιση των δρομολογητών (routers) και των εξυπηρετητών DNS, έτσι ώστε να υπάρχει πλήρης έλεγχος της κυκλοφορίας.

κ). Περιοδική εκτέλεση ελέγχων διείσδυσης (penetration testing) και ασκήσεων κυβερνοεπιθέσεων από κατάλληλα εκπαιδευμένες ομάδες («red teams») σε όλα τα συστήματα ΣΕΠ.

ΠΕΡΙΟΔΙΚΗ ΑΝΑΘΕΩΡΗΣΗ

Τέλος επισημαίνεται ότι η πολιτική κυβερνοάμυνας αποτελεί ένα ενδιάμεσο στάδιο στην αλυσίδα υλοποίησης της κυβερνοάμυνας, μεταφράζοντας τις γενικές κατευθύνσεις της στρατηγικής κυβερνοάμυνας σε χαμηλότερου επιπέδου κατευθύνσεις, οι οποίες αποτελούν τη βάση για την εκπόνηση των οδηγιών του τεχνικού σχεδίου δράσης κυβερνοάμυνας.

Σε αντίθεση με τη στρατηγική, η πολιτική θα πρέπει να αξιολογείται περιοδικά και να αναθεωρείται, όταν αυτό απαιτείται, από κατάλληλη διακλαδική επιτροπή. Η ανάγκη αναθεώρησης της πολιτικής μπορεί να προκύψει είτε λόγω του περιορισμένου βαθμού υλοποίησης των γενικών κατευθύνσεων της στρατηγικής στην υλοποίηση της κυβερνοάμυνας στο τακτικό επίπεδο, είτε λόγω εξελίξεων στην τεχνολογία και τις μορφές απειλών που επιβάλλουν την επικαιροποίηση του τεχνικού πλαισίου που περιγράφει το τεχνικό σχέδιο δράσης.